Przekierowują reklamy

30 marca 2015, 10:22Firma Ara Labs odkryła nowy typ ataku na rutery. Przestępcy wykorzystują przy tym Google Analytics. Najpierw dochodzi do zarażenia rutera szkodliwym kodem. Gdy komputer korzystający z zarażonego rutera łączy się z witryną, na której znajdują się reklamy Google'a, szkodliwy kod przekierowuje połączenie na serwer cyberprzestępców.

Wielki atak na dziurę zero-day w Wordzie

11 kwietnia 2017, 09:24W ostatnim czasie cyberprzestępcy rozesłali miliony wiadomości e-mail z załączonym szkodliwym kodem, który bierze na cel dziurę zero-day w Wordzie. Przestępcy próbują w ten sposób zainfekować internautów Drideksem, jednym z najgroźniejszych szkodliwych kodów kradnących pieniądze z kont bankowych.

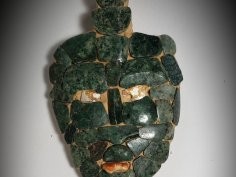

W grobowcu nieznanego wcześniej króla Majów odkryto wspaniałą maskę z jadeitu

1 lutego 2024, 08:41W królewskim pochówku w Chochkitam w pobliżu Petén w Gwatemali znaleziono wspaniałą jadeitową maskę. Przedstawia ona boga burzy. Maskę wykonano z kawałków jadeitu, a oczy i usta wypełniono muszlami małży z rodzaju zawiaśników. Dzięki półprzezroczystym muszlom maska prezentuje się szczególnie wspaniale, gdy jest podświetlona od tyłu. Zabytek datowany jest na rok 350.

Przestępcy wydali wyrok na labradorki

22 marca 2007, 12:26Malezyjscy przestępcy wyznaczyli nagrodę za zabicie Lucky i Flo, dwóch labradorek, które wyszkolono do poszukiwania płyt CD i DVD. Suczki niedawno rozpoczęły pracę, a już zanotowały na swoim koncie pierwszy sukces – w jednym z budynków w Johor Baru znalazły nielegalne płyty DVD wartości około 3 milionów dolarów.

Przestępcy poprawili rootkita

17 lutego 2010, 12:20Eksperci potwierdzili, że twórcy rootkita, który powodował awarie Windows XP poprawili swój szkodliwy program tak, że system operacyjny pracuje już bez problemów. Sprawa wyszła na jaw przy okazji ostatniego zestawu łatek Microsoftu.

Nalot kłusowników na 'wioskę' słoni

10 maja 2013, 11:08Gang uzbrojonych po zęby kłusowników zabił ostatnio w Parku Narodowym Dzanga-Ndoki nieznaną jeszcze liczbę afrykańskich słoni leśnych. Wg WWF-u, ok. 17 osób udało się do Dzanga-bai, rejonu zwanego wioską słoni. Przestępcy wspięli się na platformę obserwacyjną naukowców i zaczęli z niej strzelać.

Niezałatany MS Office narażony na poważny atak

9 września 2015, 07:56Cyberprzestępcy atakują dziurę w MS Office, do której poprawkę opublikowano w kwietniu. Ci, którzy jej nie zainstalowali, narażają się na utratę kontroli nad komputerem. Wystarczy bowiem otworzyć odpowiednio spreparowany dokument, by doszło do zainfekowania komputera backdoorem

Genealogia genetyczna i wyrzucona serwetka pozwoliły rozwiązać sprawę morderstwa sprzed 32 lat

25 czerwca 2018, 10:16Po 32 latach dzięki wyrzuconej w restauracji papierowej serwetce udało się rozwiązać sprawę gwałtu i morderstwa w Tacoma w północno-zachodnich Stanach. Policja aresztowała 66-letniego Gary'ego Hartmana. W poniedziałek (25 czerwca) ma się rozpocząć jego proces.

Niebezpieczne komórki

7 października 2008, 10:20Specjaliści z BT, Glamorgan University, Edith Cowan University i Sim Lifecycle Services przyjrzeli się... starym telefonom komórkowym. Odkryli, że wyrzucanie tych urządzeń jest niebezpieczne dla właścicieli, a szczególnie dla ludzi biznesu.

Anonimowi -słabi i źle zorganizowani

20 grudnia 2010, 11:55Atak Anonimowych, którzy stanęli w obronie Wikileaks, był bez znaczenia. Wbrew temu, co można było wywnioskować czytając prasę, był on niezwykle słaby i nie przysporzył nikomu większych kłopotów.